Guía: Seguridad digital para las personas defensoras de la Tierra

¿Por qué es importante la seguridad digital?

Las consideraciones de seguridad digital son un aspecto clave de la mayoría de los proyectos de defensa del medio ambiente y los derechos humanos. Estos proyectos suelen implicar la recopilación de información sensible y a menudo tienen lugar en zonas de conflicto por el territorio o los recursos. Por lo tanto, los datos y la información resultante suele ser un objetivo y podrían correr el riesgo de ser robada, pirateada o incautada de forma en que se ponga en peligro el trabajo o se ponga en riesgo el conocimiento privado. Existen amenazas adicionales para la información debido a la pérdida accidental de datos o a daños en los equipos que deben tenerse en cuenta a la hora de tomar medidas para proteger la información digital.

Debido a la variedad y diversidad de contextos, es aconsejable llevar a cabo un análisis de riesgos a profundidad de su proyecto y de la recopilación de información para comprender dónde residen los posibles peligros para las personas o la información, y desarrollar las medidas de contingencia adecuadas. Esta guía pretende ayudarte a identificar los riesgos digitales y a pensar en medidas y planes de contingencia. Incluye una sección que incluye una lista de medidas sugeridas para minimizar, contrarrestar y responder a los riesgos, que puedes utilizar como punto de partida y adaptar a tu contexto particular.

Te recomendamos que leas también la guía complementaria sobre Seguridad Personal y Física, para asegurarte de que también identificas y abordas los riesgos directos para las personas defensoras de la tierra, como la violencia y la criminalización.

¿Cuáles problemáticas de seguridad digital podrían afectarte?

Los riesgos y amenazas a la seguridad digital a los que se enfrentan tu proyecto y tu equipo pueden depender de muchos factores, como el grado en que el proyecto se opone a los intereses de otros actores y el poder/recursos que estos actores tienen, la sensibilidad de los datos recogidos, los mecanismos existentes para gestionar y compartir datos, etc.

A continuación enumeramos algunos de los riesgos y amenazas comunes que pueden ser útiles para tener en cuenta al realizar un análisis de riesgos con tu equipo.

Amenazas dirigidas

Lamentablemente, es habitual que las personas defensoras de la tierra y su información sean el objetivo de grupos cuyos intereses están en conflicto con los suyos. Ten en cuenta que los datos recopilados, sobre todo si son sensibles o valiosos, podrían ser un objetivo directo para los grupos que se oponen a tu trabajo, ya que podrían ayudarles a socavar tu labor o podrían utilizarlos en su propio beneficio.

La confiscación, el robo y el pirateo de dispositivos, plataformas y documentación, así como las escuchas telefónicas, son algunas de las formas en que los actores agresores pueden intentar acceder a la información, pero no son las únicas. También se han utilizado métodos que van desde la extorsión y la amenaza a integrantes del equipo, hasta el asalto e incendio de oficinas y casas particulares para obtener o destruir datos e intimidar y herir a las personas defensoras de la tierra y a sus seres queridos. Detrás de estos actos puede haber un amplio abanico de actores: desde pequeños extractores ilegales de recursos hasta grandes corporaciones, empresas de seguridad privada e incluso agentes gubernamentales.

Ten en cuenta que cuando la información sensible llega a manos no deseadas, puede utilizarse con fines no deseados, imprevistos y perjudiciales, y puede poner en peligro no sólo los objetivos del proyecto, sino también la integridad física y psicológica de las personas participantes. Presentamos algunos ejemplos:

- Exponer la información personal de las personas integrantes del equipo puede hacer pública su identidad y dar lugar a criminalización, persecución y agresiones. Más información sobre seguridad personal y física en esta guía.

- Exponer información cultural sensible puede ser utilizada por otras actores causando resultados perjudiciales y adversos.

- Exponer datos sobre yacimientos de recursos relevantes (por ejemplo, plantas medicinales o minerales valiosos) puede provocar el robo y la extracción no autorizada de estos recursos.

Peligros incidentales

Aparte de los riesgos asociados a las agresiones selectivas y al robo de información, todos los datos corren algún tipo de riesgo debido a la forma en que se recopilan y almacenan. Por ejemplo, el dispositivo puede resultar dañado por la lluvia u otras condiciones sobre el terreno, o puede contraer un virus que destruya o corrompa los datos. Aunque algunos peligros pueden estar fuera de tu control, como si te roban el dispositivo, hay medidas de precaución y protocolos que puedes seguir para minimizar el impacto de la pérdida del dispositivo o de la información digital. (Consulta la sección Medidas para minimizar, contrarrestar y responder a los riesgos).

Preguntas guía y ejercicios para realizar cuando se consideren las cuestiones de seguridad digital

Esta sección propone una selección de los ejercicios enumerados en la plataforma de Holistic Security, un manual integral y holístico para apoyar a las personas defensoras de los derechos humanos a mantener su bienestar en acción. También, Cuidándonos, la guía de Protection International para las personas defensoras de derechos humanos, y The Front Line Defenders Workbook on Security (“El cuaderno de trabajo sobre seguridad en español”) de Frontline Defenders. Te recomendamos que visites sus sitios web para acceder a una variedad más amplia y detallada de ejercicios y recursos.

Te recomendamos realizar estos ejercicios con tu equipo para asegurarte de que la evaluación de riesgos incluya todas las amenazas y peligros que perciben. Saber cómo se siente el equipo acerca de lo mencionado y qué medidas ya están tomando es crucial para diseñar protocolos de seguridad apropiados y repensar aspectos del proyecto según sea necesario.

El escenario más amplio

- ¿Se han producido recientemente acontecimientos significativos, de índole política, económica, social, tecnológica, jurídica y medioambiental, que puedan repercutir en los aspectos de seguridad y protección de tu trabajo? Ten en cuenta el contexto local, regional e internacional.

Ejercicios sugeridos: Revisar la ejercicio de analisis de contexto y preguntas de contexto propuesto por Frontline Defenders y los Análisis PESTLE por Holistic Security.

Riesgos, peligros y amenazas pasados y actuales

- ¿A qué riesgos, amenazas y peligros está expuesto tu equipo? [Te invitamos a leer el guía personal y física de seguridad para apoyar con esta pregunta.]

Por ejemplo:

- Físico: podría afectar la integridad física del equipo, sus personas queridas, sus hogares, edificios y vehículos.

- Psicológico: podría afectar el bienestar psicológico individual y del equipo.

- Digital: podría afectar la información, los dispositivos y los canales de comunicación.

- ¿Cuáles han sido los problemas de seguridad y protección hasta ahora? ¿Qué patrones se pueden identificar?

Nota: también considera las amenazas que surgen de la violencia de género o racial, del contexto político, social, ambiental y económico, ya que no todas las amenazas provienen de grupos cuyos intereses están en desacuerdo con el trabajo de las personas defensoras de la tierra.

Evaluación de riesgos, peligros y amenazas.

- ¿Cuáles son más probables de suceder?

- ¿Cuál tendría el mayor impacto?

- ¿Qué los hace sentir más o menos peligrosos?

- ¿Cómo has estado comunicando riesgos, peligros y amenazas con tus colegas?

- ¿Hay algunas situaciones que consideres demasiado peligroso para realizar su trabajo?

- ¿Qué prácticas de seguridad ya existen?

- ¿Qué más se puede hacer para minimizar los riesgos y las amenazas?

Ejercicios sugeridos: Discute con tu equipo qué entienden por seguridad y qué necesitan para sentirse con seguridad (qué recursos, actividades y ayuda de las personas). Habla sobre las prácticas que ya realizan para protegerse de forma regular y las que tienen o utilizarían en una situación de peligro. Para más detalles, consulte este ejercicio por Holistic Security.

También puedes llevar a cabo un análisis FODA de su situación de seguridad actual, cubriendo las fortalezas, debilidades, oportunidades y amenazas. Revisa estos ejercicios en Lluvia de ideas sobre amenazas,Percepción de amenazas, e Inventario de amenazas.

Mapeando tu información

- ¿Estás recopilando (o planeas recopilar) información confidencial?

- ¿Qué pasaría si tu información cayera en manos equivocadas?

- ¿Qué nivel de peligro hay? ¿Se trata solo de la pérdida de datos o también del uso malévolo de los mismos o incluso de una amenaza para la vida?

- ¿Vale la pena recopilar ciertos datos dado los riesgos asociados? Por ejemplo, ¿los beneficios y el valor agregado de recopilar información confidencial detallada, como el nombre de la persona que recopila los datos, compensan los riesgos generados?

Ejercicio sugerido: Piensa en toda la información que tu y tu equipo recopilan y producen; eso significa no solo los productos de su trabajo (por ejemplo, bases de datos, informes, imágenes, etc.), sino también mensajes de texto, comunicaciones y otra información de la oficina. ¿Dónde alojan la información diferente? ¿Con quién lo compartes? ¿Quién puede acceder a él? ¿Qué software utiliza para almacenar, administrar y compartir datos? ¿Qué tan sensible es? Para más detalles, consulte el Ejercicio del ecosistema de información por Seguridad Holística.

Mapeo de actores agresores y partes aliadas

- ¿Quiénes son los actores con los que tienes una relación? ¿Es esto directo o indirecto (o potencial)?

- ¿Quiénes son sus personas u organizaciones aliadas y potenciales aliadas? ¿A quién podrían pedir ayuda?

- ¿Quiénes son sus oponentes y posibles oponentes? Por ejemplo, quién podría perder si su proyecto tiene éxito.

Ejercicio sugerido: Haz una lluvia de ideas con su equipo sobre todos los actores con los que tiene (o podría tener) alguna relación, y clasifícalos en función de su proximidad (p. ej., directa, indirecta, potencial). Luego, identifica cuáles son partes aliadas, oponentes y partes neutrales. Puedes usar estampas de colores para tener un mapa visual de los actores al final. Después de eso, puedes analizar a los diferentes actores: sus motivaciones, intereses, recursos y su posición dentro del contexto sociopolítico, y cómo podrían comprometer o ayudar a mejorar tu seguridad personal.

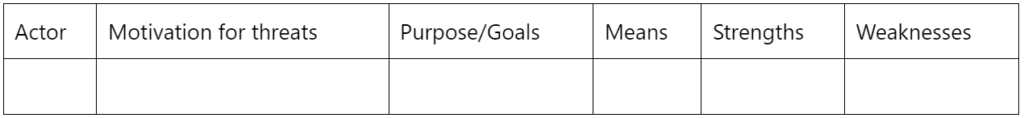

Ejemplo de una tabla para el análisis del actor agresor:

Nota: Para más detalles, visita Mapeo de actores-Parte 1 y Mapeo de actores-Parte 2 , dos ejercicios de Holistic Security y echa un vistazo a esta alternativa ejercicio de analisis de actores por Frontline Defenders.

Medidas para minimizar, contrarrestar y responder a los riesgos

Dependiendo del contexto de tu proyecto, podría ser apropiado implementar medidas para minimizar, contrarrestar y responder a los problemas de seguridad digital. Vea a continuación una lista de medidas sugeridas que puede usar para elegir y adaptar aquellas que podrían ser útiles para su proyecto.La elaboración de medidas de seguridad adecuadas para un proyecto requiere una comprensión profunda de las amenazas, peligros y riesgos y el poder y los recursos detrás de ellos, así como una visión clara y holística del panorama general. Consulta la sección Más recursos para una colección más amplia de ejercicios y consejos y sugerencias de seguridad digital.

Manten en mente que las amenazas, los peligros y los riesgos evolucionan y cambian con el tiempo. Por lo tanto, es una buena práctica repasar las preguntas anteriores y revisar sus pautas de seguridad periódicamente y actualizar lo que sea necesario.

Finalmente, es prudente realizar estos ejercicios en equipo. De esta manera, obtendrás una mejor idea de los problemas de seguridad que enfrenta tu proyecto y sus compañeros y las mejores formas de prevenirlos o responder a ellos, considerando las inquietudes, experiencias y preferencias de tu equipo.

Mejora tu seguridad digital

- Capacítate y a tu equipo en cuestiones de seguridad: Familiarícese con las preocupaciones de seguridad y protección que podría enfrentar su proyecto. Leer guías sobre el tema, participar en capacitaciones sobre seguridad personal, seguridad digital, etc. y aprender sobre sus derechos. Existen diferentes organizaciones que ofrecen capacitaciones de seguridad personalizadas, así como acompañamiento a largo plazo, programas de tutoría e incluso líneas de ayuda. Consulte la sección Más recursos para algunos ejemplos. Considera la posibilidad de que una o dos de las personas miembro del equipo sean responsables de asegurarse de que los aspectos de seguridad se consideren en su proyecto, así como de capacitar a los nuevas personas integrantes sobre las pautas y protocolos de seguridad.

- Realiza una evaluación de riesgos al definir un proyecto: Puedes utilizar las preguntas anteriores para evaluar los riesgos asociados con su proyecto. De acuerdo con el grado de peligro, decida qué debe cambiarse, qué vale la pena y qué no vale la pena hacer,y qué información vale la pena o no vale la pena recopilar.

- Crea tus pautas de seguridad y mejores prácticas para tu organización: Implementa estrategias para minimizar y contrarrestar los riesgos y amenazas y crea protocolos de emergencia y manténgalos actualizados. A continuación, enumeramos algunas medidas sugeridas para aumentar la seguridad digital, pero debes evaluar sus ventajas y desventajas y evaluar si son apropiadas para tu proyecto. Sugerimos también mirar esta guía de seguridad personal para medidas complementarias. También te invitamos a visitar las guías enumeradas en Más recursos, especialmente el Cuaderno de trabajo sobre seguridad por Frontline Defenders, que proporciona los pasos necesarios para la creación de un plan de seguridad.

Mejora tu seguridad digital

- Limita el acceso a tus dispositivos y datos: Agrega una contraseña, un patrón o una huella digital para desbloquear tu teléfono, computadora portátil u otros dispositivos, y para evitar el acceso a tu perfil de persona usuaria. Las contraseñas más largas, que incluyen letras mayúsculas, letras minúsculas, números y caracteres especiales, son mejores. Actualízalos regularmente y no permitas que los sitios web o programas los almacenen. También puedes limitar el acceso de la aplicación o programa que estás utilizando para la recopilación o gestión de tus datos, agregando una contraseña para abrirla (si la aplicación o el sistema operativo lo permite; también puedes descargar una aplicación para agregar contraseñas a aplicaciones confidenciales) o moviéndola a una caja fuerte digital, carpeta segura o espacio seguro. En tu teléfono (la mayoría de los sistemas operativos en los teléfonos ya tienen una caja de seguridad predefinida o un segundo espacio oculto que puedes personalizar en Configuración y donde puedes ocultar ciertas aplicaciones). Activa la verificación en dos pasos para entrar en tus cuentas y activa notificaciones automáticas en caso de condiciones de inicio de sesión poco comunes. Protege y oculta tus copias de datos, tanto los datos en tu dispositivo y datos físicos (discos duros o papel). Usa contraseñas y bloqueos cuando sea posible, y mantenlos secos. Considera usar el cifrado para proteger tus datos (ten en cuenta que el cifrado es ilegal en algunos países y podría llamar la atención sobre ti).

- Prevé e identifica intrusiones remotas: Evita la vigilancia y seguimiento apagando tu dispositivo cuando no lo esté usando, deshabilita las conexiones Bluetooth y GPS cuando no las estés usando e instala un software anti-spyware. Escanea tus dispositivos con un programa anti-malware, y pon atención a tu firewall en busca de programas o procesos no autorizados. Mira el permisos de las aplicaciones que has instalado y apaga los servicios de ubicación donde no sea crítico usarlos y borra el historial de ubicaciones. Cuando no estés usando dispositivos propios, asegúrate de cerrar todas tus sesiones y cuentas, y nunca guardes contraseñas en el navegador para usarlas en el futuro. Apaga tus dispositivos durante la noche, ya que el malware a menudo actúa entonces para pasar desapercibido. Conéctate solo a redes WiFi y Bluetooth de confianza. Los teléfonos de pago por uso y desechables son los más seguros. Echa un vistazo a otras recomendaciones de Security in-a-box, como deshabilitar los controles de voz, usar una cubierta de cámara y un filtro de privacidad de plástico para evitar que otros vean tu pantalla, así como otras recomendaciones específicas para diferentes sistemas operativos.

- Prevé e identifica intrusiones físicas en tu dispositivo: Evita dejar su equipo desatendido y compartir tus dispositivos con personas ajenas a tu equipo. Si es necesario, trata de estar atento a lo que se está haciendo. Puedes tomar fotografías de su dispositivo o usar marcas físicas (por ejemplo, usando un marcador) o cinta de manipulación para identificar si su dispositivo ha sido manipulado. Tú también puedes físicamente proteger el lugar donde están tus dispositivos, ya sea con alarmas, vallas, cerraduras e iluminación, o incluso por tener un perro.

- Da seguimiento a las ediciones de datos: Considera el uso de aplicaciones de recopilación de información que almacenan datos en un registro inmutable firmado criptográficamente (como una blockchain), de modo que una vez que algo se escribe en la base de datos y se guarda, se registra allí de forma permanente. Esto sería hacer posible comprobar si los datos han sido editados desde su creación, y certificar la autenticidad de cualquier prueba que recopiles.

- Cuenta con protocolos de respaldo y almacenamiento de datos: Discute cuándo, dónde, por cuánto tiempo y quién almacena los datos. Te invitamos a leer esta guía de Security in-a-box sobre crear planes de respaldo y protección de información sensible al crear una política. Revisa esta política periódicamente. Decide convenciones de nomenclatura en torno a los archivos (considera usar nombres inocuos para archivos confidenciales para mantenerlos ocultos) y considera tener múltiples copias de la información relevante para evitar la pérdida de datos si un dispositivo o documento es robado, perdido o destruido. También se recomienda eliminar datos antiguos sensibles si no hay una buena razón para conservarlos. Si decides eliminar archivos, estudia la opción de utilizar herramientas de borrado seguro como CCleaner y Eraser.

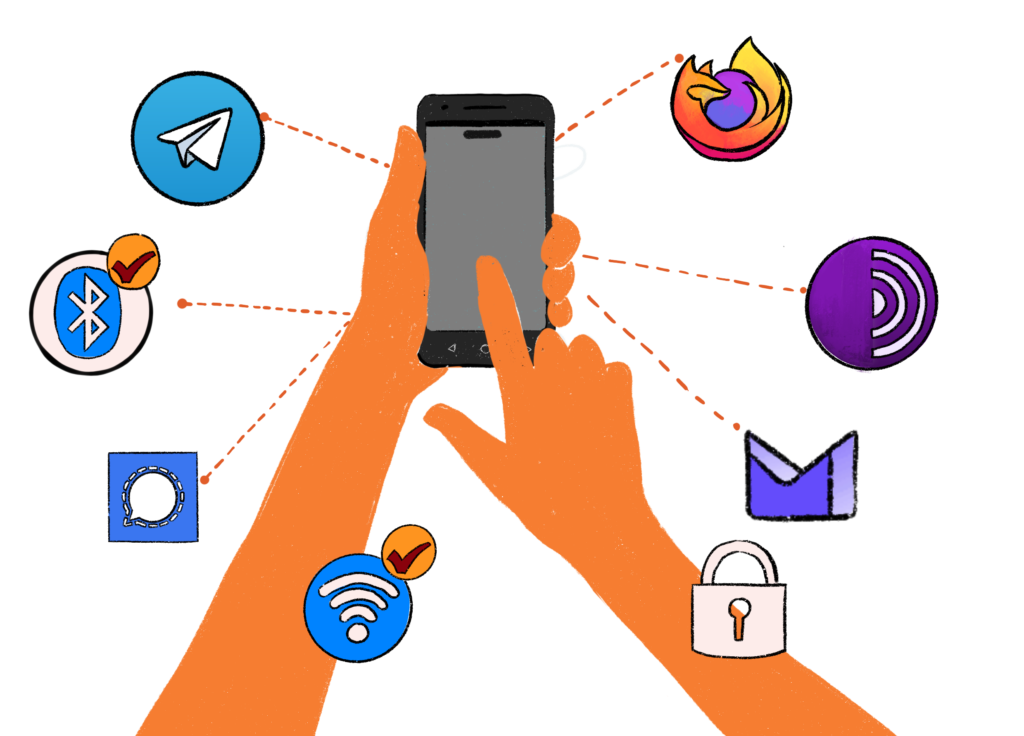

- Usar aplicaciones y redes seguras: Firefox tiene seguridad incorporada y también se considera uno de los navegadores más seguros. Considera usar el navegador Tor (o herramientas similares) para tener acceso privado a Internet. Trata de usar "https" en lugar de "http". Conéctate únicamente a redes Wi-Fi y Bluetooth conocidas y de confianza. Descarga e instala solo aplicaciones confiables. Utiliza aplicaciones de mensajería segura (como Telegram, Signal, Briar, y Delta Char), aplicaciones de videollamadas seguras (como Jitsi), y servicios de correo electrónicos encriptados (como Protonmail y Tutanota) para compartir datos recopilados y otra información confidencial. Revisa las configuraciones de las aplicaciones mencionadas, ya que algunas de ellas no tienen cifrado de extremo a extremo de forma predeterminada o no usan cifrado en todos los escenarios. Evita Whatsapp, Facebook Messenger y otras aplicaciones que no protegen los metadatos, almacenan medios cifrados en sus propios servidores y ponen los datos a disposición de proveedores de servicios externos.

- Ten protocolos sobre el intercambio de datos: Discute cuándo, con quién, y a través de qué canales compartirás esa información. Si sospechas que tus dispositivos están intervenidos o pirateados y sus oficinas están siendo vigiladas, considera compartir información de otras maneras.

- Ten protocolos en torno a la publicación de datos: Asegúrate de que los propietarios de los datos comprendan los riesgos y den su consentimiento para la publicación. Asegúrate de seguir el principio del Consentimiento Libre, Previo e Informado (CLPI). Discute lo que necesita hacer público y lo que puede mantener en privado. Analiza los beneficios y riesgos de publicar ciertos datos. Analiza con tu equipo el formato en el que publicará los datos (impreso, digital, amplio acceso público, restringido, privado) y examina los pros y los contras y la seguridad y trascendencia de ambos. Evalúa los riesgos y peligros de compartir y publicar datos en plataformas abiertas como OpenStreetMap o plataformas que no suelen tener las mejores prácticas de protección de datos como ArcGIS Online.

- Cuenta con protocolos para la confiscación, robo o pérdida de dispositivos: Asegúrate de que todas las personas estén capacitadas sobre qué hacer en cada situación. Por ejemplo, si tienen que llamar a la empresa de servicios para bloquear el acceso al teléfono de forma remota, si tienen que cambiar las contraseñas o sus cuentas de correo electrónico, redes sociales, etc., o utiliza las opciones de seguridad de Google como "Localiza tu dispositivo" y "Descarga y elimina información de tu dispositivo". Además, asegúrate de que todas las personas integrantes del equipo sepan a quién deben informar el problema y evalúen los riesgos asociados para preparar un plan de mitigación si es necesario.

- Cuida tus dispositivos: Usa una funda resistente y una cubierta de pantalla para su teléfono. En caso de condiciones lluviosas y húmedas o de viajar en barco, usa estuches y bolsas impermeables flotantes para sus dispositivos. Puedes agregarle pequeñas bolsas de gel de sílice para absorber la humedad. Protege tu dispositivo de las fluctuaciones eléctricas mediante el uso de una conexión a tierra y protectores contra sobretensiones. Verifica otras recomendaciones de Security-in-a-box

Pide ayuda

Si es necesario, acércate a organizaciones internacionales, relatores especiales y actores poderosos que trabajan en seguridad digital y defensa de los derechos humanos y pedir su acompañamiento y apoyo. Algunas organizaciones ofrecen líneas de ayuda para emergencias y también capacitaciones de seguridad personalizadas y acompañamiento a largo plazo. Consulta la sección Más recursos para algunos ejemplos. Considera usar los medios y los canales de las redes sociales para amplificar el problema y ejercer presión y visibilidad sobre las amenazas a las que te enfrenta, pero primero, evalúa todas las implicaciones y consecuencias de destacarte y al proyecto en los medios. Consulta esta guía de Security in-a-box sobre protegerte y a tus datos cuando uses las redes sociales.

Más recursos

Otras guías de seguridad personal y física

- Security in-a-box también ofrece manuales multilingües sobre temas relevantes como el uso de contraseñas seguras, canales de comunicación y navegación, protección de dispositivos contra malware y phishing y gestión de datos confidenciales.

- Visita el sitio web de Holistic Security. Es una plataforma muy completa con múltiples ejercicios y un enfoque holístico de la seguridad. Muchos de los ejercicios presentados en esta guía están inspirados en los suyos. Solo está disponible en inglés.

- Echa un vistazo al manual Proteger contra amenazas físicas, de Security in-a-box, para obtener más medidas para aumentar la seguridad de tu equipo. Está disponible en 17 idiomas, incluyendo español, portugués y muchos otros.

- Revisa el Cuaderno de trabajo sobre seguridad de Frontline Defenders, que te lleva a través de los pasos para un plan de seguridad y desarrollo de estrategias de reducción de riesgos y vulnerabilidades. Está disponible en 10 idiomas.

- Mira este Manual de personas capacitadoras sobre seguridad y bienestar para personas defensoras de derechos humanos por Holistic Security.

- Lee la guía Cuidándonos - Guía para la Protección Colectiva de Personas Defensoras de Derechos Humanos en Zonas Rurales, por Protection Internacional. Está disponible en inglés, español y francés e incluye múltiples ejercicios. El capítulo 2 presenta un análisis de amenazas y ejercicios para identificar agresores y aliados.

- Considera leer este informe sobre Comunidad de seguridad organizacional: desafíos y oportunidades por The Engine Room y su Informe dirigido a financiadores de derechos digitales, que, entre otras cosas, alienta a centrar la seguridad y la protección en los enfoques de financiación, como parte de la creación de movimientos sostenibles.

- Echa un vistazo a un resumen de la lista de derechos que son fundamentales para las personas defensoras ambientales o La convención viva por Natural Justice, para una lista más amplia de derechos.

- ¿Quieres consultar otras guías? Mira esta lista de recursos compilada por Holistic Security.

Ejercicios útiles

Los ejercicios enumerados en esta guía se han inspirado en algunos de los ejercicios presentados en:

- Holistic Security - resumen de ejercicios

- Cuidándonos - guía de Protection International, especialmente el capítulo 2

- The Front Line Defenders Workbook on Security - de Frontline Defenders

Te invitamos a visitar sus sitios para acceder a una variedad más amplia y detallada de los ejercicios y talleres propuestos.

Artículos recomendados

- Leer Última línea de defensa, los hallazgos clave de Global Witness sobre su análisis de los asesinatos de personas defensoras de la tierra y el medio ambiente.

- Mira este segmento en Democracy Now sobre la demolición de sitios sagrados por parte de Dakota Pipeline Company después de que se hiciera público un mapa sioux.

- Echa un vistazo al artículo Protegiendo a las personas defensoras: Explorando el Papel de las Corporaciones Globales y los Tratados por Ian Granit.

- Esta pieza reciente de Albertine Watchdog expone muchos ejemplos de amenazas dirigidas e intimidación de las personas defensoras de los derechos humanos ambientales.

Obteniendo apoyo

Echa un vistazo a esta compilación de contactos y recursos de soporte por Holistic Security, que incluye premios, subvenciones y mecanismos de apoyo para personas defensoras de los derechos humanos en situaciones de emergencia, o que necesitan de un espacio segur de descanso y recuperación.

La Relatoría Especial de la ONU sobre las personas Defensoras de los Derechos Humanos también ha preparado un lista de organizaciones y recursos para apoyar a las personas defensoras de diferentes maneras, desde seguridad y apoyo legal hasta reubicación y protección de emergencia.

Frontline Defenders también creó un compilación de organizaciones que brindan apoyo a las personas defensoras.

Líneas de ayuda

Accede ahora a la línea de ayuda de seguridad digital, con un servicio multilingüe 24/7

Líneas de ayuda feministas brinda apoyo a mujeres y personas LGTBQIA+ que enfrentan violencia digital de género.